ARTDEPARTMENT

ARTDEPARTMENT

Tradicionalmente, las ciberestafas basadas en phishing se basan más en la ingeniería social (es opinar, en manipular al becario) que en aprovecharse de complejidades técnicas.

Pero, en ocasiones, se descubren campañas de phishing tan sofisticadas que incluso son capaces de sortear (peor aún, de aprovecharse de) los mecanismos de seguridad de un coloso tecnológico como Google.

Este ataque en cuestión ha sido desvelado y analizado en X por una de sus víctimas. Te explicamos cómo funciona, qué lo hace tan peligroso y cómo puedes protegerte.

¡GOOGLE DRIVE ESTÁ LLENO! Cómo liberar espacio de Gmail, Google Drive y Google Fotos XTK Basics

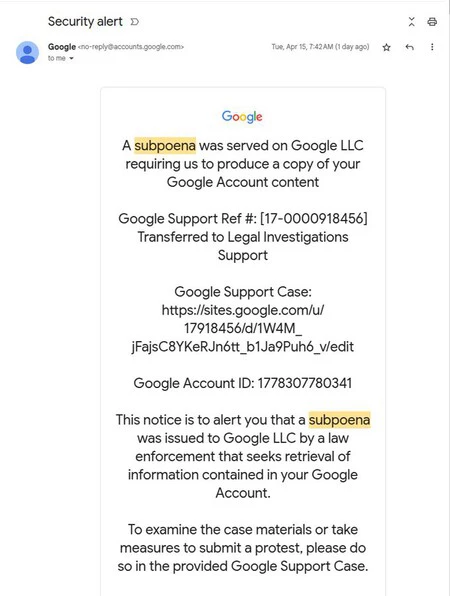

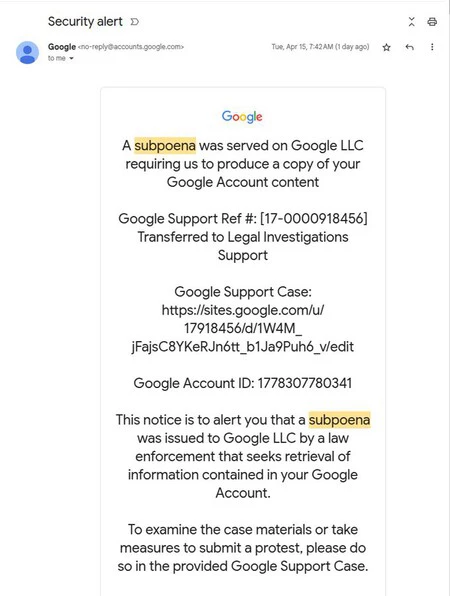

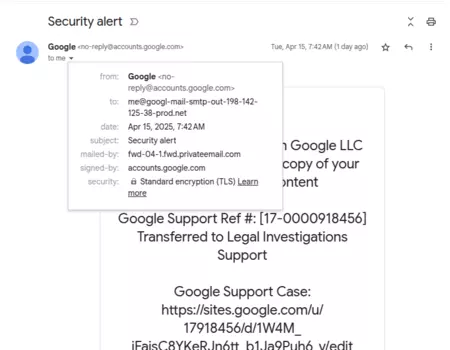

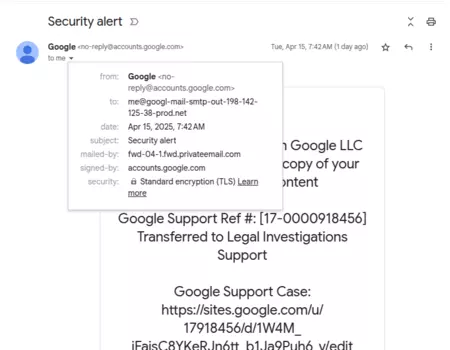

Todo comenzó cuando múltiples usuarios comenzaron a cobrar correos electrónicos que aparentaban provenir de [email protected], una dirección positivo y completamente legítima de Google. Los mensajes alertaban sobre una supuesta solicitud de seguridad, e incluían enlaces a páginas de soporte con apariencia oficial.

Lo más desconcertante es que estos correos pasaban todas los mecanismos de comprobación de seguridad de Gmail, incluyendo SPF, DKIM y DMARC. Esto les permitió alcanzar a las bandejas de entrada de sus víctimas sin alertas ni advertencias, incluso agrupándose adjunto a mensajes auténticos de seguridad enviados por Google.

La secreto de esta campaña radica en una técnica vanguardia conocida como ataque de reproducción DKIM, que aprovecha una amor en cómo funciona la autenticación de correos electrónicos, y que permite que los reenvíos de un mensaje probado sigan siendo detectados como legítimos.

DKIM (DomainKeys Identified Mail) es un sistema de seguridad que añade una especie de "firma digital" al contenido del correo. Esta firma sirve para demostrar al servidor de destino que el mensaje fue verdaderamente enviado desde un dominio acreditado (como google.com) y que no fue modificado en tránsito.

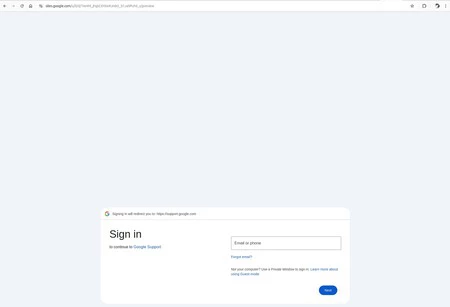

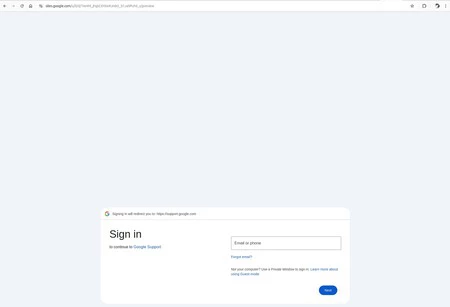

Uno de los factores más alarmantes es el uso de Google Sites como útil para encajar páginas falsas que imitan a la perfección los portales de soporte de Google.

Los usuarios, al ver que el enlace lleva a un subdominio de 'google.com', bajan la gendarme. Estas páginas pueden contener formularios para cargar documentos, ordenanza falsos de "ver caso" y pantallas de inicio de sesión diseñadas para robar credenciales:

La vulnerabilidad se agrava porque Google Sites permite introducir utensilios interactivos como formularios y scripts, sin ofrecer una vía clara para denunciar contenido astuto.

Uno de los aspectos más ingeniosos del ataque fue el uso de cuentas de Google con nombres como "[email protected]". Al reenviar el correo generado automáticamente por Google como alerta de seguridad OAuth, este aparece en la bandeja del becario como si fuera una alerta personalizada para "me" ('yo', en inglés), una pequeña manipulación del idioma visual que genera una falsa sensación de autenticidad.

Adicionalmente, los atacantes abusaron de la función de nombre de aplicación en el proceso de autenticación OAuth, llenándolo con todo el texto del mensaje impostor. Esto les permitió suscitar alertas con contenido personalizado que parecen redactadas por Google, cuando en sinceridad son completamente ficticias.

Los fraudes de phishing han evolucionado. Ya no dependen de errores ortográficos ni direcciones sospechosas. Ahora se camuflan perfectamente entre comunicaciones legítimas.

Aquí algunas señales de alerta:

Inicialmente, Google no consideró esta vulnerabilidad como un problema de seguridad, indicando que "funcionaba como se esperaba". Sin requisa, tras la presión pública y reportes detallados, ha reconsiderado su postura y prometido corregir la explotación del sistema OAuth.

Imagen | Marcos Merino mediante IA

En Genbeta | Mucho cuidado si recibes una alerta de seguridad de Google cómo esta: éste es el pequeño detalle que revela que es una estafa

Compartir este artículo

Consultoria Personalizada

¡Si aun no tienes presencia en internet o

necesitas ayuda con tus proyectos, por favor, escribenos!