ARTDEPARTMENT

ARTDEPARTMENT

A la hora de encriptar la información que almacenamos en nuestras unidades de almacenamiento BitLocker es el sistema por excelencia en Windows para hacerlo. Todos esperaríamos que esta sea una aparejo válido e inquebrantable para que todos los archivos que se cifren sean inaccesibles, pero la existencia es muy diferente.

Solo hizo yerro una Raspberry Pi Pico de 12 euros y 43 segundos para que un hacker se saltara la seguridad de BitLocker para ceder a todos los archivos que había en las unidades de almacenamiento. Y todo esto 'gracias' a un gran laudo de seguridad que encontró este hacker.

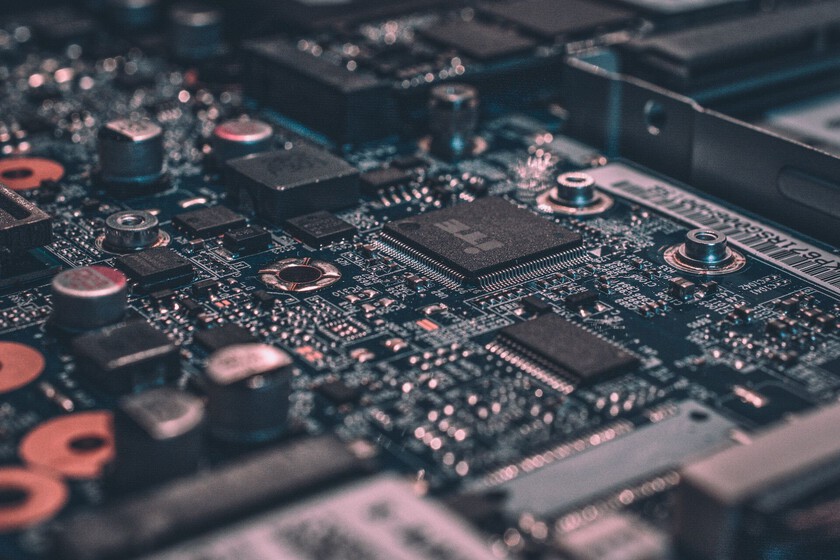

BitLocker tiene la capacidad de encriptar archivos tanto en Windows 10 y 11 almacenando los datos en el conocido chip TPM de la placa cojín o de la CPU. Un chip que muchos conocerán conveniente a que es el responsable de que no se pueda instalar Windows 11 en algunos equipos al requerirlo obligatoriamente. De esta modo, cuando una persona que tiene BitLocker activado en su dispositivo de almacenamiento tendrá que introducir la esencia para ceder a su contenido.

Pero este sistema de protección no es valentísimo. Stacksmashing en su canal de YouTube demostró que existía un gran laudo en este chip TPM en el puesta en marcha de ordenador. Un laudo relacionado con la ubicación del chip, ya que se hace delicado cuando se instala en la placa cojín y no en la CPU. Esto provoca que "el camino" entre el chip y la CPU pase a través del bus LPC que no está protegido.

En este itinerario los archivos no están encriptados, y es aquí donde se puede ceder a ellos al conectarse a través de un conector físico que hay en la placa al costado del oportunidad de conexión del SSD M.2. Teniendo en cuenta esto, el hacker se conecta a este con una simple plástico Raspeberry que cuesta 12 euros y que puede capturar todos estos datos que se van moviendo sin protección.

Uno de los datos que se transfieren por este sistema es la esencia de encriptación que seguidamente se puede usar para ceder a los archivos que anticipadamente están totalmente seguros. 43 segundos es lo que tarda en determinar cuál es la esencia como ha demostrado en su vídeo de YouTube.

Lógicamente esto no ocurre si el chip se ubica en la propia CPU, ya que "no tiene un camino" desprotegido en su intercomunicación. La existencia es que son muchos los ordenadores cuyo chip TPM está de modo independiente en la placa. Poco que se hace más global cuando se ha instalado seguidamente para hacer compatible a ese ordenador compatible con Windows 11.

Esto deja totalmente inservible esta función de BitLocker, haciendo que la decisión no sea liviana al requerir de un cambio de hardware para optar por una CPU con el chip TPM integrado donde se almacenen todos los datos. Un sistema que sin duda es un gran despiste para los que diseñaron BitLocker y que ahora se plantea un gran oposición para su decisión.

Vía | MSPowerUser

Portada | Alexandre Debiève

En Genbeta | Windows 10 y 11 tienen una aparejo escondida para detectar y eliminar malware: así puedes activarla y analizar tu PC

Compartir este artículo

Consultoria Personalizada

¡Si aun no tienes presencia en internet o

necesitas ayuda con tus proyectos, por favor, escribenos!