ARTDEPARTMENT

ARTDEPARTMENT

La ciberseguridad (la de verdad, no la de instalar un antivirus y un cortafuegos) está a punto de dejar de ser un riqueza reservado a grandes corporaciones, pues el llegada a la IA está democratizando el llegada a herramientas antaño inaccesibles para pequeños negocios y profesionales independientes.

Así emerge una nueva figura en el panorama tecnológico: la del vibe hacker (a imagen y dependencia del 'vibe coder'), un cámara asistido por IA que no necesita ser un práctico en ciberseguridad para identificar, explotar y mitigar vulnerabilidades.

El concepto se sitúa en la frontera entre el vibe coding —ese explicación de software sin código, guiado muchas veces por la mera intuición— y el hacking ético potenciado por modelos de IA. El caso más ilustrativo de esto es el uso de agentes autónomos de ciberseguridad como el framework CAI (Cybersecurity AI), que ya está revolucionando el sector.

Allá de ser una simple útil de donación, CAI se presenta como un situación modular, rajado y semiautónomo, diseñado para ejecutar como un definitivo agente IA. Desarrollado para dar soporte tanto a expertos como a entusiastas de la ciberseguridad, CAI combina:

En pruebas reales, como en entornos CTF (Capture The Flag) y competiciones en plataformas como HackTheBox, CAI ha mostrado un rendimiento hasta 3.600 veces más rápido que el humano, siendo capaz de detectar y explotar vulnerabilidades sin intervención directa.

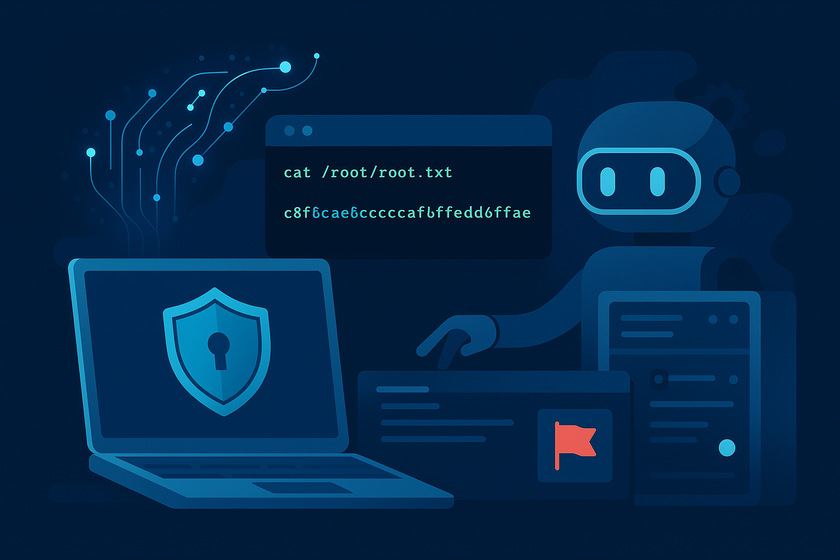

Para entender el potencial positivo de una IA en ciberseguridad, nadie mejor que ver cómo actúa en un tablado práctico. A continuación desgranamos una operación positivo, desvelada en X y llevada a lugar por un sistema CAI en una competición de hacking ético en HackTheBox —una plataforma reconocida mundialmente por entrenar a expertos en ciberseguridad.

El objetivo era tomar el control completo de una máquina remota. En el mundo del hacking, eso significa encontrar la 'flag de root', una especie de trofeo digital que demuestra que has llegado hasta el núcleo del sistema. Y estos son los pasos que dio la IA:

¿Por qué esto es tan relevante? Porque este ejemplo demuestra poco radical: una IA puede realizar todo el ciclo de un ciberataque —desde entrar a un sistema, inquirir vulnerabilidades, y explotarlas— sin ayuda directa.

Y lo más importante: este poder ya está al talento de cualquier persona curiosa. Con herramientas como CAI, ya no hace yerro ser un ingeniero de la NASA ni tener un máster en ciberseguridad. Solo hay que conocer hacer las preguntas adecuadas. Y eso —como veremos— cambia por completo las reglas del pasatiempo para las pequeñas empresas.

Históricamente, los programas de ciberseguridad serios —como auditorías, test de penetración o billete en bug bounties— estaban reservados a grandes organizaciones con presupuestos abultados. Las pequeñas y medianas empresas quedaban fuera, expuestas y sin opciones viables. Los problemas eran básicamente dos:

Con CAI, esto cambia. Las herramientas se vuelven accesibles, reutilizables, auditables y —sobre todo— utilizables por no expertos. Lo que antaño costaba miles de euros y semanas de trabajo, hoy puede estar al talento de un emprendedor con un ordenador portátil y poco de curiosidad.

Así como en los primaveras 90 se hablaba despectivamente de los script kiddies —usuarios inexpertos que ejecutaban scripts de hacking ajenos sin entenderlos—, pero hoy estamos viendo emerger a los prompt kiddies: personas sin formación técnica profunda que, con solo conocer cómo escribir una orden en estilo natural, pueden orquestar auditorías completas y ciberataques simulados.

Esto plantea desafíos éticos y grandes oportunidades. A pesar de su potencial, CAI y herramientas similares aún requieren supervisión: no son totalmente autónomas, y en contextos complejos todavía necesitan de motivo humano. Adicionalmente, la estandarización de métricas para evaluar su desempeño positivo en producción es una tarea irresoluto.

Asimismo, el cumplimiento regulatorio —como el Reglamento de IA de la UE, NIS2 y GDPR— será crucial para su despliegue seguro y ético en entornos reales.

Vía | Víctor Mayoral

Imagen | Marcos Merino mediante IA

En Genbeta | ChatGPT es una de las IAs a la que los grupos de hackers recurren para optimizar sus ciberataques, según OpenAI y Microsoft

Compartir este artículo

Consultoria Personalizada

¡Si aun no tienes presencia en internet o

necesitas ayuda con tus proyectos, por favor, escribenos!