ARTDEPARTMENT

ARTDEPARTMENT

Seguro que habrás aurícula conversar en varias ocasiones de páginas que suplantan a las oficiales para convencerte de descargar algún software muy conocido, del que el agraciado no desconfiaría... pero que termina siendo algún tipo de malware. Pues precisamente una web así ha nacido a la luz hace poco (usando Microsoft Excel como arponcillo), y el avezado en ciberseguridad que la detectó ha explicado paso a paso en X cómo siguió hasta Telegram el vestigio dejado por los estafadores.

Ransomware: qué es, cómo infecta y cómo ampararse

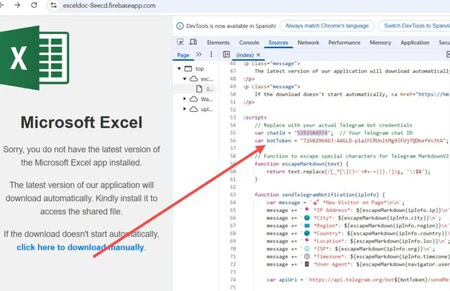

Imagínatelo: estás buscando descargar Excel y, a través de redes sociales o de una búsqueda en Google, llegas a un sitio web que (hasta donde sabes) parece oficial. Pero cuando descargas el archivo, en extensión del esperado Excel, lo que ejecutas en tu PC es un malware que empieza a cosechar tu información personal, como, por ejemplo:

Y todo esto se envía automáticamente a un bot en Telegram, que está programado para tomar y acumular estos datos sin que tú lo sepas.

Web maliciosa (izquierda) y el código que inició el vestigio (derecha) / vía @ivancastl en X

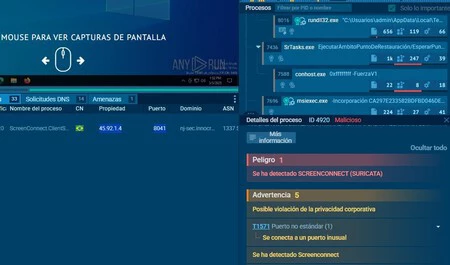

Los investigadores de ciberseguridad analizaron el archivo descargado en plataformas de ciberseguridad como VirusTotal y Any.Run (un entorno posible online que monitoriza el funcionamiento de ejecutables sospechosos), lo que permitió confirmar su peligrosidad.

Se detectó que establece conexión con la dirección IP 45.92.1.4 a través del puerto 8041, lo que indica una posible infraestructura de 'comando y control' operada por cibercriminales.

Avisos como resultado de la ejecución controlada y monitorizada del malware / vía @ivancastl en X

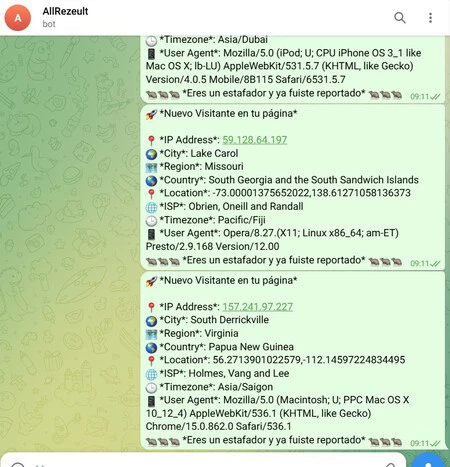

Pero lo más interesante fue cuando revisaron el código de la página y encontraron el bot de Telegram que recibía la información robada. Gracias al token de golpe, lograron identificarlo como @davresultallbot.

La principal función de este bot es la de tomar los datos de las víctimas, y rápidamente sospecharon que podía estar conectado con otras actividades fraudulentas en distintos grupos de Telegram (extremo que los investigadores, efectivamente, pudieron confirmar).

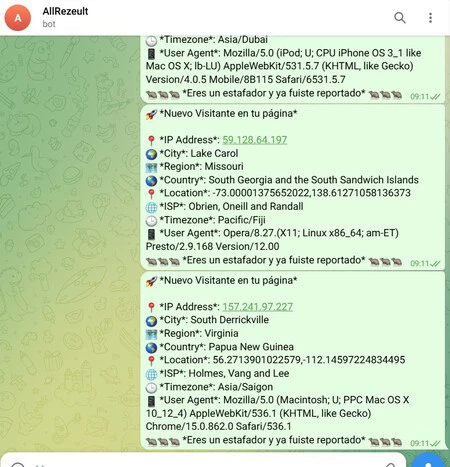

Como parte de las contramedidas, los investigadores decidieron exhalar un ataque de saturación al bot utilizando la propia API de Telegram. A través de la plataforma my.telegram.org, obtuvieron el ID y el hash ID del bot, permitiéndoles el expedición masivo automatizado de mensajes al mismo (con información falsa) con el objetivo de colapsarlo.

Información falsa suministrada al bot / vía @ivancastl en X

Por otra parte, el equipo denunció en un e-mail la actividad fraudulenta a Telegram, proporcionando pruebas del uso indebido de la plataforma y solicitando su aniquilación por incumplimiento de las políticas de seguridad.

No necesitas ser un avezado en ciberseguridad para evitar caer en estas trampas. Aquí te dejamos algunos consejos básicos:

Imagen | Marcos Merino mediante IA

En Genbeta | Periodistas estonios descubren en Telegram un golpe al submundo criminal de las estafas online. Y sólo buscaban empleo...

Compartir este artículo

Consultoria Personalizada

¡Si aun no tienes presencia en internet o

necesitas ayuda con tus proyectos, por favor, escribenos!