ARTDEPARTMENT

ARTDEPARTMENT

La tipografía es un campo realizado de curiosidades. Pero seguro que no habías pensado que una de esas curiosidades podría ser la razón que multiplicaría las probabilidades de que cayeses víctima de una estafa de suplantación de Booking.com, ahora en plena temporada ingreso de reservas.

La incumplimiento de todo lo tiene una 'carácter' (un carácter silábico, en existencia) de origen japonés, ん (o U+3093, en terminología Unicode), que en algunas situaciones puede confundirse con una mostrador inclinada, de modo que la dirección parece una ruta interna del dominio permitido.

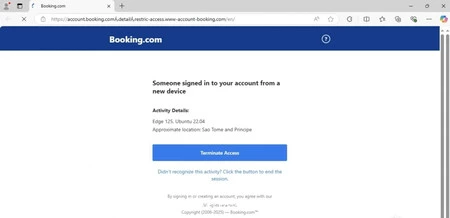

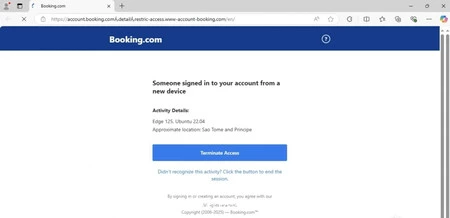

Los correos y mensajes fraudulentos muestran, en el texto visible, poco que parece ser un panel oficial de Booking, por ejemplo: https://admin.booking.com/hotel/hoteladmin/…

Sin confiscación, el hipervínculo actual lleva a una URL trampa con «ん» insertadas estratégicamente:

account.booking.comんdetailんrestric-access.www-account-booking.com/en/

En entornos donde «ん» se percibe como "/n" o "/~", según el caso, la mostrador de direcciones engaña y da la impresión de que se navega por subcarpetas de booking.com. En existencia, el dominio registrado —el único que importa para asimilar "de quién es" el sitio— es el que aparece más a la derecha antiguamente de la primera "https://www.genbeta.com/": www-account-booking[.]com. Todo lo que hay a su izquierda es solo un subdominio ornamental que imita la estructura del sitio actual.

Tras el clic auténtico, las víctimas son redirigidas a una nueva URL, desde la que el navegador descargará un instalador MSI. Los examen en MalwareBazaar y en la plataforma Any.Run describen que el MSI actúa como cargador que deja caer payloads adicionales, frecuentes en campañas de infostealers (robo de credenciales y datos) y/o troyanos de comunicación remoto (RAT).

Punto esencia: mira siempre el extremo derecho del dominio antiguamente de la primera mostrador “/”. Es la prueba del algodón para compulsar la titularidad actual del sitio.

La estafa explota los homoglifos: caracteres de distintos alfabetos que se parecen mucho entre sí para el ojo humano (problema que pueden agravar, adicionalmente, ciertas tipografías), pero que son distintos a nivel de código. Aquí, «ん» (del sistema silábico hiragana japonés) puede confundirse con “/n” o con “/~” según la fuente, creando URLs visualmente convincentes.

Este tipo de trucos es la colchoneta de los ataques homógrafos, que el ecosistema de navegadores intenta mitigar con políticas de visualización de IDN, pero que los delincuentes siguen sabiendo sortear recurriendo a la imaginación tipográfica.

Por otra parte, hay además otras "estafas tipográficas" en circulación (lo que suele denominarse typosquatting) : se han conocido campañas que sustituyen saber para formar dominios casi idénticos a los reales. Un ejemplo: correos que aparentan venir de Intuit, pero usan dominios que empiezan por 'Lntuit'—en minúsculas, la 'L' puede confundirse con 'i' según la fuente. La maquetación estrecha sugiere que los atacantes buscan clics rápidos desde el móvil. Moraleja: la tipografía además es un armamento en cibercrimen.

admin.booking.com/... pero apuntan a la URL con «ん».Estas acciones reducen el peligro de robo de credenciales y comunicación colateral en tu ordenamiento.

En plena época de asueto, con prisas y reservas de última hora, el 'arponcillo' de un cambio de disponibilidad, cobro irresoluto o aggiornamento urgente resulta especialmente eficaz. Pero no es la primera vez que Booking.com aparece en campañas masivas de phishing en lo que va de año: a comienzos de año se notificaron ofensivas que suplantaban al servicio y recurrían a la técnica ClickFIX para infectar a trabajadores de hoteles.

¿Y qué es eso de ClickFIX? Se da cuando la web maliciosa muestra una supuesta comprobación de "no soy un androide", luego provoca un error simulado y prontuario al favorecido para que ejecute comandos en su equipo “para solucionar el comunicación”. Este esquema es ingenioso porque traslada la iniciativa a la víctima y evita algunos controles automáticos.

Vía | BleepingComputer

Imagen | Marcos Merino mediante IA

En Genbeta | Estafa Booking: cómo identificar de cuál estás siendo víctima para proteger tus asueto

Compartir este artículo

Consultoria Personalizada

¡Si aun no tienes presencia en internet o

necesitas ayuda con tus proyectos, por favor, escribenos!